修改hexo框架Butterfly主题的文字大小和字体并优化字体加载

安然无恙,各位;

前言

最近闲着没事,看到了一些博客弄了一些好看的字体,于是我也萌生了这个想法,传统的字体已经满足不了我了。

基于butterfly修改

使用字体

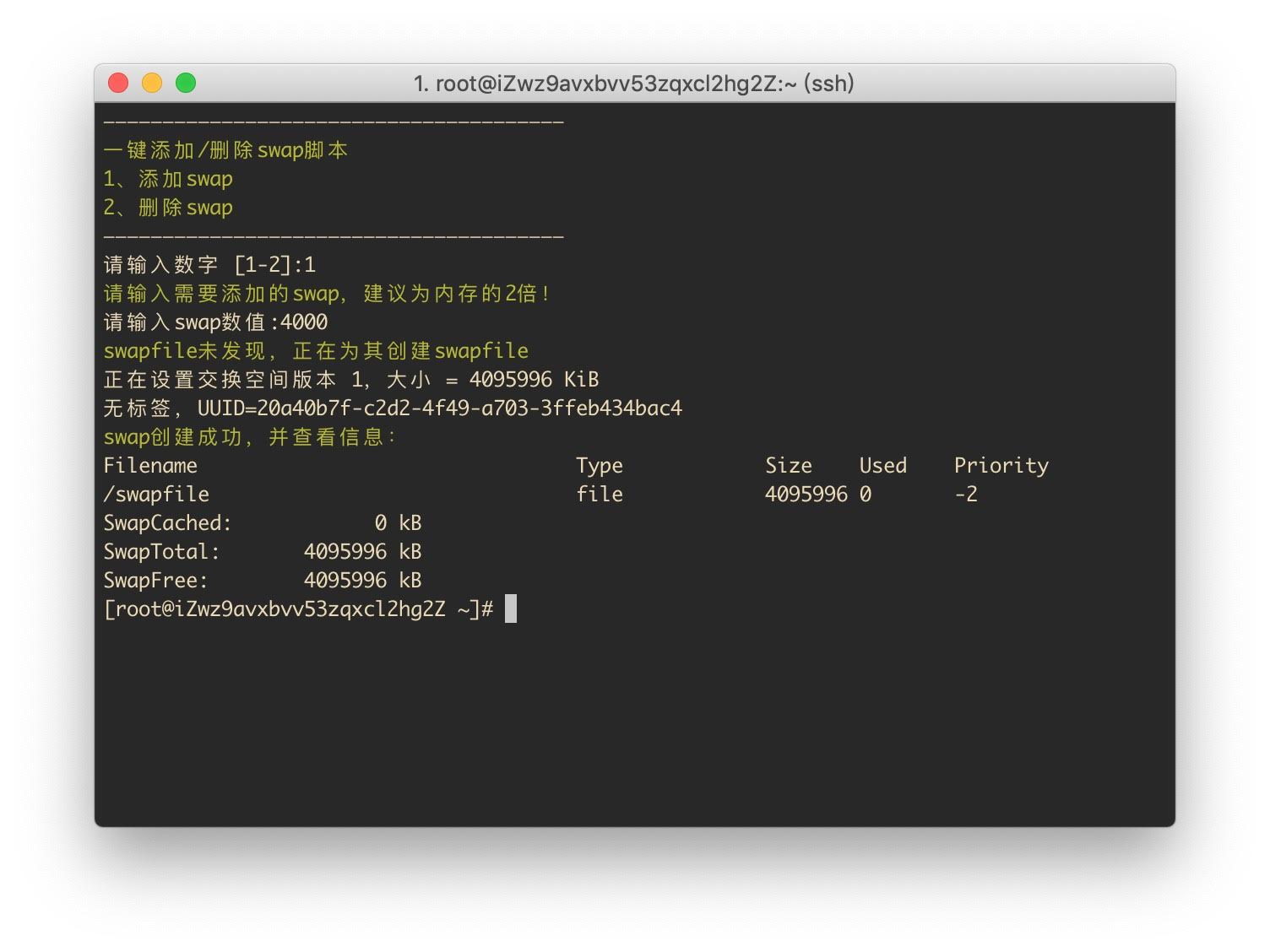

既然要改字体,就需要弄一个引入字体的方法,这里通过css来实现引入字体。

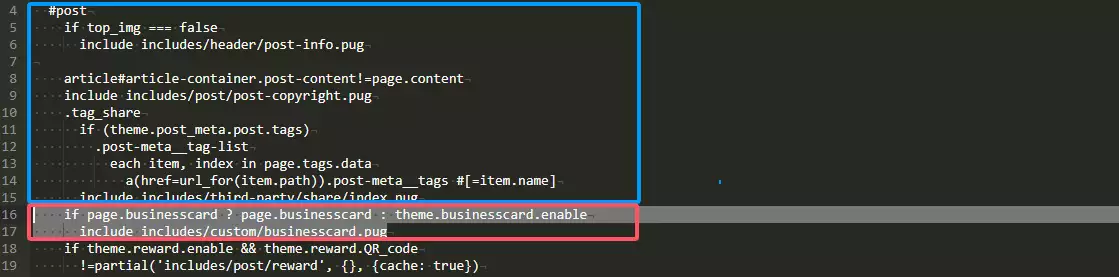

先在/themes/butterfly/source/css创建一个font.css文件,在其编写:

1 | @font-face{ |

然后/themes/butterfly/source目录创建一个font文件夹,丢进去一个字体包,改名为hexo.ttf,当然这不是唯一的,根据你的名字来修改上面的url('/font/hexo.ttf')就行。

分享一个字体网:中文字体免费下载和在线预览-字体天下

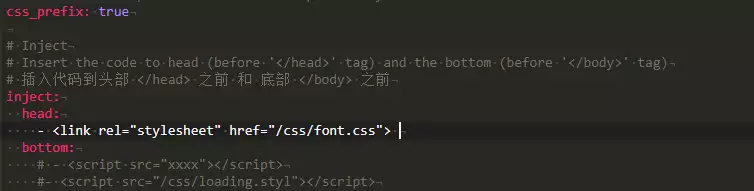

然后回到_config.butterfly.yml配置文件里头翻到最下边的

然后引入css文件,最后执行hexo三件套即可!

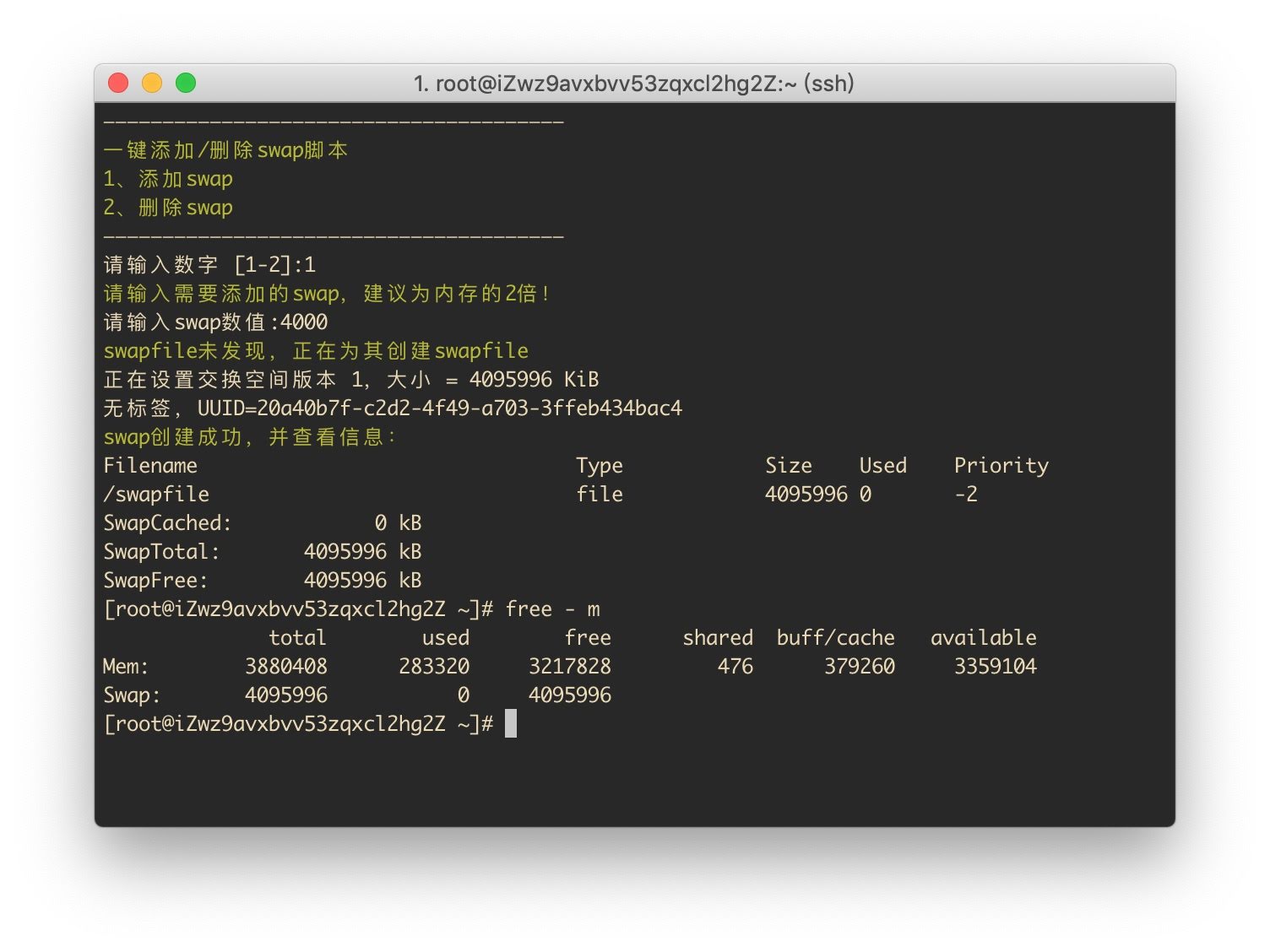

字体大小

接着上面,有的字体亦或者是一些需求,需要调整全局字体大小,这里提供两种方案;

第一种

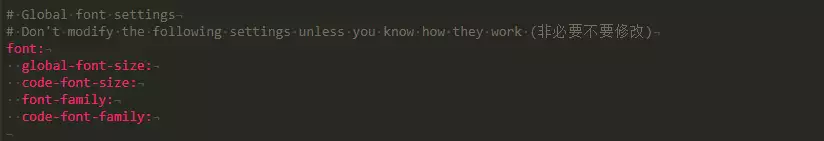

直接修改配置文件

第二种

修改主题源文件

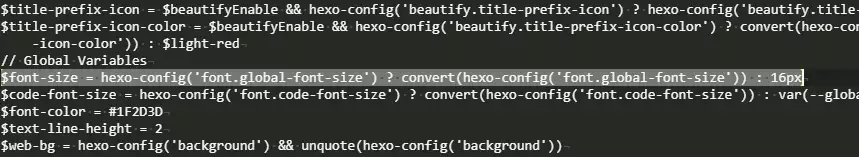

在/themes/butterfly/source/css找到var.styl

找到$font-size = hexo-config('font.global-font-size') ? convert(hexo-config('font.global-font-size')) :字段修改即可,默认是14,一般16就差不多了。

字体优化

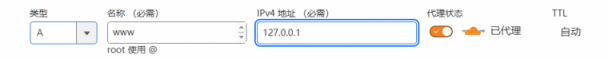

这时候就可能出现一种情况,有的字体包实在是太大了,比如说十几M几十M什么的,这里除去分包的方案,给一个萌新很容易操作的方案。

拆包字体

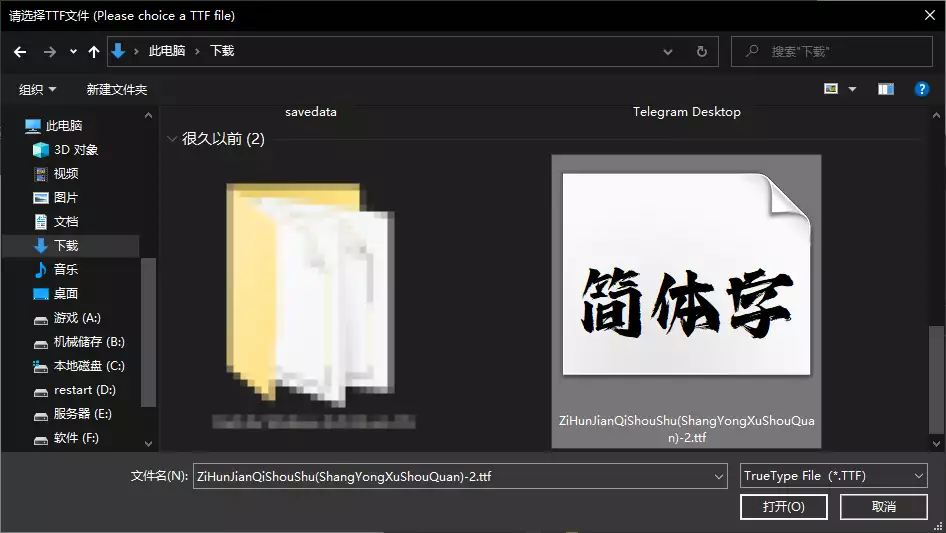

这儿我们使用一个免安装且轻量软件,博主测过了没什么问题,下载连接:https://cdn.koxiuqiu.cn/wp/FontSmaller.exe

运行之后,它会弹出一个当前它所在的目录的页面,这是让你选择需要提取的字体包,选择你要拆包的字体就行

然后输入你需要提取的字,填写好了之后点击OK确认即可,这里可能还会弹出一次目录,这里是和你说要存放到哪里,要以什么名字生成,不过好像它还会生成在C盘的某处地方,大概是C:/Users/Administrator/AppData/Roaming/FontSmaller/,记得清理~

详细解析:打开软件-选择字体-输入提取的字-完成导出

这边博主会列出简体、繁体、符号字母数字的列表出来,供大家使用。只需要分别拆包就行。

简体中文常用5000字

1 | 的是不我一有大在人了中到資要可以這個你會好為上來就學交也用能如文時沒說他看提那問生過下請天們所多麼小想得之還電出工對都機自後子而訊站去心只家知國台很信成章何同道地發法無然但嗎當於本現年前真最和新因果定意情點題其事方清科樣些吧三此位理行作經者什謝名日正華話開實再城愛與二動比高面又車力或種像應女教分手打已次長太明己路起相主關鳳間呢覺該十外凰友才民系進使她著各少全兩回加將感第性球式把被老公龍程論及別給聽水重體做校裡常東風您灣啦見解等部原月美先管區錯音否啊找網樂讓通入期選較四場由書它快從歡數表怎至立內合目望認幾社告更版度考喜頭難光買今身許弟若算記代統處完號接言政玩師字並男計誰山張黨每且結改非星連哈建放直轉報活設變指氣研陳試西五希取神化物王戰近世受義反單死任跟便空林士臺卻北隊功必聲寫平影業金檔片討色容央妳向市則員興利強白價安呵特思叫總辦保花議傳元求份件持萬未究決投哪喔笑貓組獨級走支曾標流竹兄阿室卡馬共需海口門般線語命觀視朋聯參格黃錢修失兒住八腦板吃另換即象料錄拿專遠速基幫形確候裝孩備歌界除南器畫訴差講類英案帶久乎掉迷量引整似耶奇制邊型超識雖怪飛始品運賽費夢故班權破驗眼滿念造軍精務留服六圖收舍半讀願李底約雄課答令深票達演早賣棒夠黑院假曲火準百談勝碟術推存治離易往況晚示證段導傷調團七永剛哥甚德殺怕包列概照夜排客絕軟商根九切條集千落竟越待忘盡據雙供稱座值消產紅跑嘛園附硬雲遊展執聞唱育斯某技唉息苦質油救效須介首助職例熱畢節害擊亂態嗯寶倒注停古輸規福親查復步舉魚斷終輕環練印隨依趣限響省局續司角簡極幹篇羅佛克陽武疑送拉習源免志鳥煩足館仍低廣土呀樓壞兵顯率聖碼眾爭初誤楚責境野預具智壓係青貴順負魔適哇測慢懷懂史配嗚味亦醫迎舞戀細灌甲帝句屬靈評騎宜敗左追狂敢春狗際遇族群痛右康佳楊木病戲項抓徵善官護博補石爾營歷隻按妹里編歲擇溫守血領尋田養謂居異雨止跳君爛優封拜惡啥浪核聊急狀陸激模攻忙良劇牛壘增維靜陣抱勢嚴詞亞夫簽悲密幕毒廠爽緣店吳蘭睡致江宿翻香蠻警控趙冷威微坐週宗普登母絡午恐套巴雜創舊輯幸劍亮述堂酒麗牌仔腳突搞父俊暴防吉禮素招草周房餐慮充府背典仁漫景紹諸琴憶援尤缺扁罵純惜授皮松委湖誠麻置靠繼判益波姐既射欲刻堆釋含承退莫劉昨旁紀趕製尚藝肉律鐵奏樹毛罪筆彩註歸彈虎衛刀皆鍵售塊險榮播施銘囉漢賞欣升葉螢載嘿弄鐘付寄鬼哦燈呆洋嘻布磁薦檢派構媽藍貼豬策紙暗巧努雷架享宣逢均擔啟濟罷呼劃偉島歉郭訓穿詳沙督梅顧敵協輪略慧幻臉短鷹衝朝忍游河批混窗鄉蛋季散冊棄熟獎唯藏婚鏡緊猜喝尊乾縣伯偏偷秋層顆食淡申冠衣僅帳贊購犯敬勇洲束鬥徒嘉柔績笨擁漂獅詩圍乖孤姓吸私避範抗蓋祝序曉富譯巨秀餘輝插察慶積愈端移宮揮爆港雪碩借帥丟括掛盤偶末廳朱凡驚貨滅醒虛瑞拍遺忠誌透烈銀頂雅諾圓熊替休材挑俠雞累互掌唸米伴輔降豪籃洗健飯憐瘋宏困址兮操臨騙咧藥綠尼蔡玉辛輩敏減彼街聚郎泡恨蘇縮樞碰採默婆股童符抽獲宇廢贏肯砍鋼歐屆禁蒼脫漸仙淚觸途財箱厭籍冰濤訂哭穩析傑堅橋懶賢絲露森危佔茶慣塵佈爸階夏誼瓶哩慘械隱豐旅椰亡汽貝娘寒遭吹暑珍零刊郵村乃予賴搖納煙倫尾狼浮骨杯隔洪織詢振忽索惠峰席喵胡租款擾企刺芳鼠折頻冒癡陰哲針伊寂嘴倚霸揚沉悔蟲菜距複鼓摩鄭莊副頁燒弱暫剩豆探耐祖遍蕭握愁龜哀髮延庫隆盟傻眉固秘卷搭昭寧託辯覆吵耳閒撥沈昇胖丁妙殘違稍媒憂銷恩顏船奈映井拼屋乘京藉洞川憲擬寢塞倍戶擺桌域勞賺皇逃鴻橫牙拖齊農滾障搬奶烏瞭鬆戴譜酷棋嚇摸額瓜役怨染迫醉鎖震床鬧佩牠徐尺干潮帽盛孫屁淨凱撞迴損伙牽厲惑羊冬桃艦眠伍溪飄泰宋圈競閃縱崇滑乙俗淺蓮紫溝旋攝聰毀庭麥描妨勒儀陪榜闆慕耀獻審蟹巷諒姊逐踏岸葛臥洽寞邦藤拳阻蠍麵殊憑拒池邪航驅裁翔填奧函鎮丌寬頗槍遙穹啪閱鋒砂恭塔賀魂睛逸旗薩丸厚齋芬革庸舒飲閉勵頓仰閣孟昌訪緒裕勿州闡搶掃糊宙嘗菩賜赤喊盜擎勸奮慈儘污狐罰幽准兼尖彰灰番衡鮮擴毫誇砲拆監欄遲証傾鬱汪紛托漏渡姑秒吾窩輛齡跌浩肥獸煞抹酸稅陷谷沖杜胸甘胞誕豈辭牆涼碎晶邱邏脆噴玫娃培咱潛祥築孔柏叭邀猶妻估荒袋徑垃傲淑圾旦億截幣羽婦泥欺弦籌捨忌串伸喇恥繁廖逛勁臭魯壯捕窮拔于醜莉糟炸坡蒙腿坦怒甜韓緩悉扯割艾胎恆玲朵泉湯猛駕幼坪巫彎膽昏鞋怡吐唐悠盾躍侵丹鑑澤薪逝彥后召呂碧晨辨植痴瑰釣軒勤珠濃悟磨剪逼玄暖躲洛症擋敝礙亨遜蜜盼姆賦彬壁繳捷乏戒憾滴桑菲嫌愉爬惱刪嘆抵棚摘蔣箭夕翁牲蹟勉萊潔貪恰曰僑滄咖唷扣采奔泳跡涯奪抄療署誓盃騷翼屠咪霧涉鍾踢謀犧焦涵礎繞俱霹壢唬氏徹吝曼壽粉廉炎禍耗炮啡肚貢鼻挖貌捐融筋云穌撿飽鈴靂鳴奉燃飾繪黎捲恢瞧茫幅迪柳瑜矛吊侯瑪撐薄敦擠墨琪凌側楓嗨梯梁廷儒咬嵐覽兔怖稿齒獄爺邁悶喬姿蹤賓傢弘韻嶺咦褲殼孝仇譽妮懼促駛疼兇粗耍糕仲裂吟陀賭爵哉虧鍋刷旭晴蝶闊洩頑牧契轟羞拾錦逆墮夾枝瓦舟悅惹疏銳翹哎綜綱扇駐屏堪彌貫愚抬喂靖狠餅凝鄰擦滋坤蛙災莎毅卒汝征贈斗拋秦辱塗披允偵慾夥朗笛劫魅欽慰荷挺矣迅禪遷鹿秤彭肩讚丙鵝痕液漲巡烤賤丈趨沿濫措么扭捉碗爐髒叔祕腰漠翅余膠妥謠缸芒陵雯軌蝦寸呦灑貞蜂鑽廁鶴摔盒虫氛悄霖愧斜屍循倆堡旺噁叉燕津臣喪茂椅纏刑脈杉泊撒遞疲桿趁欠盈晃蛇牡慎粒繫倦溜遵腐疾鴨璃牢劣患祂呈渾劑妖玻塑飆伏弊扮儂渴歪苗汗陶棟琳蓉埋叡澎併泣騰柯催暢勾櫻阮斥搜踩返壇垂喚儲販匆添坑柴鄧糖昆暮櫃娟腹煮泛稀茲抑攜芭框彷罐虹拷萍臂襲敘吻仿賊羯浴体翠燦敲脅侶蟻秩佑謹寡岳賠掩匙曹紐籤晉喻綿詠攤馨珊孕杰拘喲羨膚肝袍罩叛禦謎嫁廟腸謊潘埔卜占攔煌俄札驟陌澄倉匪宵鈕崗盪卸旨粽貿舌曆叮咒鑰蘋祭屈陋雀睹媚娜誘衷菁殿撕蠢惟囂踴跨膀筒紋乳仗軸撤潭彿桂憤捧袖埃壹赫謙匯魏粹傅寮猴衰辜懇桶吋衫瞬凍獵瓊卿戚卓殖潑譬翰刮斌枉樑龐閩宅麟宰梭糾叢雕澳斃穎腔佇躺划寺鍊胃昂勳驕卑螞墓冥妄董淋盧償姻砸踐殷潤銅盲扎駁濕湊炒尿穴蟑拓詭謬淫蕩鼎斬堯偽餓馳蚊瘟肢挫槽扶兆僧昧螂匹芝奸聘眷熙猩癢帖貧賄撲籠丘顛訝瑋尹詗柱袁漆毋辣棍矩佐澡淵痞矮戈勃吞肆抖咳亭淘穗黏岡歧屑攏瀟諧遣診祈霜熬饒闖婉緻雁覓諷膜掙斤帆鋪淒瑟艇壺苑懸詹詮濾掰稚辰募懿慨哼汁佬纖肅遨漁恕蝴墊昱竿縫蹈鞭僕豫岩輻歹甄斑淹崎駿薰婷寵棵弓犬涂剎郁坎煎螺遮枯颱昔癮蒂墜唔瞎箏唇錶籲冤禱甩傘醬范焉嬌駝淪碳沾撫溶疊几蠟湧氧絃娛皓奴頹嘎趟揭噹剝墾狹魁坊鹽屎郝珮摧栗菊瘦鈞匿磚噓縛嘟盆債霞挽逍畔蘊頸穫畏餵脾姬赴囊噪熄錫訣肇璋暈濁伐峽竊枕倘慌垮帕瑩琦廂渺臟削鑼虐豔薇霉衍臘喧娶遂睜裙韋矢伺釘嬰蓄姦廿堵葬蓬鴉嚐挨蕾璿摯券廚醇呻霍剃漿葡暨濱履撈咕耕棉爍尉艱妓棺鵬蒸癌緯菌撇懲綁甫崩魄拂汰氓歇蘿嘸萄蕃曝疋嚮胏燭膩襄妝髓樸薯頌薛灘橘貳嘲歎枚侮豹巢酬碑翩蠶遼礦屢譴卵撰攀肌馮宴盞阪浦迦頒煉尬脹闢艘株祇湘飼爹梨嘍侍疫鵰黯并鋁弗爪鄙釵栽狸諮柄悸喉擅劈秉芷裸鏘賈逗寓咚璞燙鉛嘯炳嶼豎惶仕挪柵迄頃窄鷗鰱郊倩兜繭磊抒夷綽溯拙僚芙杖潰凶鴿妒沌祺吶卦聆棲蠅佮唾彙楣匠蛛悼舜耿瞄芋瞞竭茵吼苛浸拯剋荳沛掠廊凸攪俺酌倡朦蕉暱煥掏蟬燄狄繩惰芽裹宛御贖燥滔貶悍袂墳頡啤押尷顫鈍腥締糧啞檳簿斧腫綸僵齣轄蹲敷喘紮釀祐肖癒隧嗜檬逕碌襟凋圭寇汙哨倪筠樺詐姜旬禿脂噢撼釁庚炫譚慚澀崔貸鬍曬琉捏綺膝拭闇醋膨槓鑫瀑喃剖襪逾涅扳惘凳呃掘捍榔竅蝸曠梵暇稻檸抉輾蔚鉤蔔鶯匡蜘禎嗶窟亟諦溢黛晦伶逮傍蔥刁堤恍匣諜禧轎聳瀚斐忿泓拐驢罕沫綻刃窈渝仄瑛葵嚕繡奕窺瀏隸蔽仟斂丞詰鱉疤膏錐窕皺晰暉舅孰煽姚鈔袱絆焚蘆鹹沮嘔瞪淳丐茹槃菱篠涕襯蝕溉瑄翟怠鈺軀肺擲丑奢蔭靶紗芸佰峻阱哄腎庄囡闌戳腕菸凹蟾蒐呱巾雛螃盯饋壟毓犀逞姨穆樵閥瀰蹺擱隙疵憧懺琨闕萱悵輒搏榕飢搗渣眺虞俯紳謗瓏咫俏淆蜀楠乞詛勻貂寰迋敞跪囚溺駱憬葦脊瑤疆乍杆眸竄孽卅夭簧徘饅趴鎚啼冗緝絮啄沸萃嘶鴛禽憊徨屐輿邂掀嫖苟檯矯鐸稜嘩徊拱蕙徬滯吠妞氾芹叩朽儕赦汐丰虔茅棠崙膳魎儡鴦懦滲邵筱畜崖瑕蕊揣擒挂屯莽矽侏弧澈餃奎裘塌餌偎瀉蔓彗樽銜茍磋萎廓憫鑄莖殲壤澆蚤恃瞻拚汀椒嚼粥磅佫勘脖噸瀾鍛笙厄嚷伽徽隅寥繽簾烘茜馴噎廈閏煤鏈鏽誡頰俐曳蓓曖郤淌喀崑蔑峙躁菇逅雇毆泌酥繕莓轅駭巍糗扛杏茁琵礁穢岔僻焊嗡誦瞌捌遁贓渦琮卯鋸扔甦鄒蒞隘蹋湛晝岫蟄樁藐汲祿皂瀨絨耽糞粵滷曜懋咎痘聶垢瞳閔睿跤鑒躬斟淇莒毯倖騁岱廬殃橄恤嘰鱗濛芥欖楷硫苔麒椎禹喙釐裊亥倌吭訶裔梓驀巖幟瓣狡惕矇怯嫩龔嚎豚埠暸唆妃瓢蹄廝譏啃琶愿噱狷搪氫橙咆靡砌筷兌溼呸鍍踹塚祟懈朮搓攸橡膛俞祉冀炊瓷遐攬鷺茄蜢塘郡韜挾牟糙閻旻贅霆呎炭霄媳瘤猿颺煚鎧蝠鉅苓傀燼墅璇睏愣恬嫉瑣嫂淼梳憎摟藻酵屜陡摺簫饗桐蚱曦璧偈蹦昶嚨錚嗤戌屌耘裳啾嶸胺篤烹鞏厝疚鷥洶薔沐咽烙畸諱揍曙銬朔涓睬磯岐悽鯽楞鯉荊偕徜饑骯藹轍恁霈誅鞠茉煜傭嗓酹曇銓艷繃峨揉珈鵑誨臆焰雋熔堇韌扒憨舵肛戊壩摳骷碘鞍冕榨肘羔哺霓巳鏟蚵惆駒擷稽羹紡蛻趾弔豁褪癸眨臻慷蝙朧沼艙柚抨葭枷靨硝絢絞纜訕褚硨嫣蒲丫鸚蒹憩懊聾盎婊盔巒矜凜舖鵡蜴惚疇羈媛塹汎瘡韶憋祁詬搔蜥袒奄忱玖拌悴祠扼髏筑蛤茱騏捶鬚亢葔艸篩嶽糢慵戮跎砰侖煒籬笈癱吏痊庶厥棘娑沁窘鯨縷鹼儼棧蔬鳩閑迢恣昀泠漣眩噫娥荼鱷鏢侃虜俾樟榴嚀炬竇笠翱莘躇翡薑梟匕藩徉觴揀吱皈墉傌梢巔躊萌幌杭僥欒奠痲夸瘖芯蟀驛耨禾瑾塾儉沱腺櫥殭惋擻噗嗆抴蛀渲酋跆埸嬉愴噶耙憔撓羲扑眶蠣蹉孵澱慟灸愕淤狙檻嗈霎嗽兢瑚冉甸怔蠹綴諂灼紊彤荐詣眛稟餾蒜窯訐机炯頤繆扉嵩緬朕蟋瀕剔侷釷肋噩佢揖圳蕪褻嶄踅蜻塢綾冶惦梧罣殆兀訟臼踮炙雌嘖褒竺匈葳旱骰閹甭訢霏酪雍飪勛煦漓嫻揪囝嬋佼玟葷俘癖瞋咄幢迂蓊疹儸桔訛籐瞇猖泄鑿咻晏誣漪辮藺癥妾琇蜓烽舔娣汶詔侈膺渚槌鞘噬咐璀肪羚羿葫箔庇儷囑顱璽褐擂遑縈罹粘慄釗彪瘀蛾餒洹諭胚卉拇熾睦鯊碴辟漱窒惺譎勦迺臀瘓褔渠弋咸貍吽痔靄軾姥璁鈣漾跛翎磷噯吩敕氮鮑俟婿尪諺愷裴汞剿瞥氯槳仝瀛骸鉗鎔靚漩攘垣荻咯簣茗桓滸椏珀痠靴咀穀矗瘴璟籽晒瀝弩洸婪翊揹俑磕暐撩崢鵲昕寐徙遴濯堉跋隕丕簇鸝筍鬢竑繹鎳闋燿胥蚓嗔嬴榷尸蜍夙睞蚯謾璜湄鰻棕箋垚蠱訥鴕痺殉墟旄檀竣熹沂峭葾拈隍韃嗅佯蚣躪僱乩麓酗寅洒媲矚鋇誹拗朴罔螳撮睽漬摹捫搧蹂媄紓蔗曄隼憚睭箍奚擄咿瀆霾叨邃稠淮驍咩岑聿吮銃癲敖蜈鈑滂酉芻諳虱坷笆竽梖賏閨浙疙蓁烷喈跩酣卍遏亙贔万掐蛹驥樊雱戾彆匱崛咨湃賬粟譙驂焜濺漳欸葆瘩剷恙陞榻潞哞錘琢簷仆厘篷揆遽峘圃町餿潢嶇蟆嚥慫琬鑲姪庵瞑賂澹杵苯劭忡棗佗摻捅邇衿饕皎娓鎘糯垠潺佣柿綢庠濂逑狽踝鯰傜叱緹懵橢貽猥鬨咁粱迭邰悚榆膿冇寨鎂摒徠嗦烜萼壬詫碇鑣錨迥孚隴豺悖搥鈦肄臍嗩詼拎戎崚喳鱈嗣砥枋沽渥黝魷殤蔫爻籟孜恿衙痣驤攢鎗閘孺洄昊踼沃妍拽牯逵泯齷鑾鏞雉梗麾胤馥髦璨浣鼐唄腑吁牒狒痰剌剽篡沬馭輦貯妲盥莞闔筏燉紜雩澗筐藕垓垛齁鐽餡芮菠綏躄諄琅汨鮭啜晤愜苞毗倏哮伎杞歛荃呷麴糜旳緋餞顰煇荀悱鸞畝齪仞愫灶栩浬靦坍嗖冽偌巿蒨隋劾裱蜃蚌吆毘鰭釧潦缽嗙齦柒娼脕徛倔唏黴碾瞰蝗魘譁鈿悻螫唧覷籮窠薏踱浯腆烸睫謐舫癟晌埵乒劊娉捻謨鋤閤屹哽蜿逄姍獗帑蹶檜鼾陲窿箇獃蝌礪蛟楨匝夯乓傯諫弭俸燁弼磺捆磐荏吒崁泱謔窪嵌栓踵鞦酯鉀茸弛葯萏瀅玠鷸鉦躋嬤蚪鰍燊捱狩骼掬醞祀琛獺箝菡隹鄺楔繾詒嬸擘慍釆稔槭摃帷黌鐮鼴芎埤邢囈縹騖鈾偃閭恫瞿蟒淦湮滌琥軋槙忝崧謅颯喋舶箕墩噠晾砷濡猾閡韆琍宦樕鯛佞叟糰沅瘍嗇眈餚豨囤襠蕨胱愎稼嵋瑙稷忖薈嫵嚏箴綣湍爰頷痧戕絹嗝褓梆晞錮剁懾嗟瀧諍暝幗牴璉昴詡篆攫甯睨緞蹬犁蛆詆纓睪婢儻霽瑯燻啻捎皿暄躅喫宥埕渙怦儐鰣迸釜躑簑僮玆衲杳姒嬿忪鯤槁饞甡癩咋翌栱嘮軼馱鉻駑阜啐猷癈蝨淂楹氨菅濘戟拮踞忐驊彧紕罈郢聒跚犛駟姣謫堐忑銲餉鈉婁倭胭邋秧惻宸鱸妤椿鋰蝟嶙醺啵嘈逖涘爿鹵鮀滕蓀殯嫦臧峋坻暾鬩鈃俎据蜒褉邑緲涎沚滬綵袓軔蛢捺拴耆柑潁浚喟棣嗷熨挓甕槐娩鑞蕤腋瘁鏗澍莠糸悌勺涌枰伝鋅飴幡鑠胯岌痢姝誑醃瞠晡獠膫腮唰榛烯膊淅紂佶葩嫡獰緘諉帛甬芩蹛璣鷲豊倜蹴鏤坵腓邸脯燬菀犢珂盅挹燴錡胳叼餛猝諛卞儔雎菫炘鵠酮氟桀帚荔洱窖藪蔻摀鍰苳夤璐恚沝氦顎遢渤舀獼碉呣矬菈氰韭帘謁噤蓑蹼棹焢擰臾疝蛭捀烊紲衹邈踽尻淙銂嘹夆涪肓颳庖鳶炤跺愍啷謳壑轆胛絳匾臊壅睇忉刈蹙泵珣孃畦蠋戍蝎羡兀靳歿伕蹣佚囪嚶趺贀脩礫臬罄艋鄔掣鎢繚蹧撬譟矕哆膾粼孑氐嗄痙贛揩芊昝躡鼬甥拄熒猙鮫躂謢趐陛詘苹拺靼愔捩硐稹淩頇桎刎榭蠕埂迵罡顥圜賃墬纔刨筊彊筌葄蹊壼欉諼脛宕珪椆揶蓼貲屄覦鷓彫摑賸扈淬賁蝣綑潸瘐玎輟賑鴝嘀昃婬囿坳滮蔘飩雹畀渭掔綩胝搾軂覬崽沓褸袞儺虌嗲柰鏖崴濠鶩忒揄攣韁銼筵鴣糠礡亳幔宓瓚陝腱誏愾鰲玷讒鬟栲簍旌幄翳棻蕎靛鐺唅軛壕褟羌撂獷訖洵錠髻齰胼桹砝涔仃黔卬涸婀攙梏蛔偆纂堀倬晟紘鋃琱玹凊寤鮪囥珞蚜豋搵倨皕戡迤埼臏儆擤紈忻蠔熇囍毐甌祚蜉駢懟褊鎊熏俚恪觔鎯踫弁啣錕芍蕁擢盹听暘斡痍忸輊 |

繁体字常用5000字

1 | 的愿协砂妥摧疵丫虱僮是李轮恭谣栗憧鹦坷玆不底略塔缸菊忏蒹笆衲我约慧贺芒瘦琨憩竽杳一雄幻魂陵钧阙懊梖姒有课脸睛雯匿萱聋賏嬿大答短逸轨砖怅盎闺忪在令鹰旗虾嘘辄婊浙鲲人深冲萨寸缚搏盔疙槁了票朝丸呦嘟榕峦蓁馋中达忍厚洒盆饥矜烷甡到演游斋贞债捣凛喈癞资 早河芬蜂霞渣铺跩咋要卖批革钻挽眺鹉酣翌可棒混庸厕逍虞蜴卍栱以够窗舒鹤畔俯惚遏唠这黑乡饮摔蕴绅畴亘轶个院蛋闭盒颈谤羁贔驮你假季励虫获珑媛万铬会曲散顿氛畏咫堑掐驽好火册仰悄喂俏泛蛹阜为准弃阁霖脾淆疮骥啐上百熟孟愧姬蜀韶樊猷来谈奖昌斜赴楠憋雱癈就胜唯访尸囊乞祁戾蝨学碟藏绪循噪诅诟别淂交术婚裕俩熄匀搔匮楹也推镜勿堡锡貂蜥崛氨用存紧州旺诀寰袒咨菅能治猜阐恶肇迋奄湃泞如离喝抢叉璋敞忱账戟文易尊扫燕晕跪玖粟拮时往乾糊津浊囚拌谯踞没况县宙臣伐溺悴骖忐说晚伯尝丧峡骆祠焜骅他示偏菩茂窃憬扼溅彧看证偷赐椅枕苇髅漳纰提段秋赤缠倘脊筑欸罈那导层喊刑慌瑶蛤葆郢问伤颗盗脉垮疆茱瘩聒生调食擎杉帕乍骐剷跚过团淡劝泊莹杆捶恙犛下七申奋撒琦眸须陞驷请永冠慈递厢窜亢榻姣天刚衣尽疲渺孽葔潞谪们哥仅污杆脏卅艸哞堐所甚帐狐趁削夭筛锤忑多德赞罚欠锣簧岳琢焊麽杀购幽盈虐徘岳簷饷小怕犯准晃豔馒慵仆钠想包敬兼蛇薇趴戮厘娄得列勇尖牡霉鎚跎篷倭之概洲彰慎衍啼砰揆胭还照束灰粒腊冗仑遽邋电夜斗番系喧缉炜峘秧出排徒衡倦娶絮篱圃恻工客嘉鲜溜遂啄笈町宸对绝柔扩遵睁沸瘫馊鲈都软绩毫腐裙萃吏潢妤机商笨夸疾韦嘶痊岖椿自根拥炮鸭矢鸳庶蟆锂後九漂拆璃伺禽厥嚥猬子切狮监牢钉惫棘怂嶙而条诗栏劣婴徨娑琬醺讯集围迟患蓄屐沁镶啵站千乖证祂奸舆窘侄嘈去落孤倾呈廿邂鲸庵逖心竟姓郁浑堵掀缕瞑涘只越吸汪剂葬嫖硷赂爿家待私纷妖蓬苟俨澹卤知忘避托玻鸦檯栈杵鮀国尽范漏塑尝矫蔬苯滕台据抗渡飙挨铎鸠劭荪很双盖姑伏蕾棱闲忡殡信供祝秒弊璿哗迢枣嫦成称序吾扮挚徊恣佗臧章座晓窝侬券拱昀掺峋何值富辆渴厨蕙泠捅坻同消译龄歪醇徬涟迩暾道产巨跌苗呻滞眩衿鬩地红秀浩汗霍吠噫饕鈃发跑馀肥陶剃妞娥皎俎法嘛辉兽栋浆氾荼娓据无园插煞琳葡芹鳄镉蜒然附察抹蓉暨叩镖糯褉但硬庆酸埋滨朽侃垠邑吗云积税叡履侪虏潺缈当游愈陷澎捞赦俾佣涎於展端谷并咕汐樟柿沚本执移冲泣耕丰榴绸沪现闻宫杜腾棉虔咛庠綵年唱挥胸柯烁茅炬濂袓前育爆甘催尉棠窦逑轫真斯港胞畅艰仑笠狈蛢最某雪诞勾妓膳翱踝捺和技硕岂樱棺魉莘鲶拴新唉借辞阮鹏儡躇傜耆因息帅墙斥蒸鸯翡叱柑果苦丢凉搜癌懦姜缇潁定质括碎踩纬渗枭懵浚意油挂晶返菌邵匕椭喟情救盘邱坛撇筱藩贻棣点效偶逻垂惩畜徉猥嗷题须末脆唤绑崖觞哄熨其介厅喷储甫瑕拣咁挓事首朱玫贩崩蕊吱粱甕方助凡娃匆魄揣皈迭槐清职惊培添拂擒墉邰娩科例货咱坑汰挂傌悚鑞样热灭潜柴氓屯梢榆蕤些毕醒祥邓歇莽巅脓腋吧节虚筑糖萝矽踌冇瘁叁害瑞孔昆呒侏萌寨铿此击拍柏暮萄弧幌镁澍位乱遗叭柜蕃澈杭摒莠理态忠邀娟曝饺侥徕糸行嗯志犹腹疋奎栾嗦悌作宝透妻煮向裘奠烜勺经倒烈估泛胏塌痲萼涌者注银荒稀烛饵夸壬枰什停顶袋兹腻偎瘖诧伝谢古雅径抑襄泻芯碇锌名输诺垃携妆蔓蟀镳饴日规圆傲芭髓彗驿锚幡正福熊淑框朴樽耨迥铄华亲替圾彷薯衔禾孚胯话查休旦罐颂茍瑾陇岌开复材亿虹薛磋塾豺痢实步挑截拷滩萎俭悖姝再举侠币萍橘廓沱搥诳城鱼鸡羽臂贰悯腺钛醃爱断累妇袭嘲铸橱肄瞠与终互泥叙叹茎僵脐晡二轻掌欺吻枚歼惋唢獠动环念弦仿侮壤擞诙膫比练米筹贼豹浇噗拎腮高印伴舍羯巢蚤呛戎唰面随辅忌浴酬恃抴崚榛又依降串体碑瞻蛀喳烯车趣豪伸翠翩拚渲鳕膊力限篮喇灿蚕汀酋嗣淅或响洗耻敲辽椒跆砥纣种省健繁胁矿嚼埸枋佶像局饭廖侣屡粥嬉沽葩应续怜逛蚁谴磅怆渥嫡女司疯劲秩卵佫噶黝狞教角宏臭佑撰勘耙鱿缄分简困鲁谨攀脖憔殇诿手极址壮寡肌吨挠蔫帛打干兮捕岳冯澜羲爻甬已篇操穷赔宴锻扑籁芩次罗临拔掩盏笙眶孜蹛长佛骗于匙阪厄蛎恿玑太克咧丑曹浦嚷蹉衙鹫明阳药莉纽迦伽孵痣豊己武绿糟签颁徽淀骧倜路疑尼炸晋炼隅恸攒蹴起送蔡坡喻尬寥灸鎗镂相拉玉蒙绵胀缤愕闸丘主习辛腿咏辟簾淤孺腓关源辈坦摊艘烘狙洄邸凤免敏怒馨株茜槛昊脯间志减甜珊只驯嗈踼毁呢鸟彼韩孕湘噎霎沃菀觉烦街缓杰饲厦嗽妍犊该足聚悉拘爹闰兢拽珂十馆郎扯哟梨煤瑚牯盅外仍泡割羡喽链冉逵挹凰低恨艾肤侍锈甸泯烩友广苏胎肝疫诫怔龌錡才土缩恒袍雕颊蠹銮胳民呀枢玲罩黯俐缀镛叼系楼碰朵叛并曳谄雉馄进坏采泉御铝蓓灼梗猝使兵默汤谜弗暧紊麾谀她显婆猛嫁爪郤彤胤卞着率股驾庙鄙淌荐馥俦各圣童幼肠钗喀诣髦雎少码符坪谎栽昆眛璨菫全众抽巫潘狸蔑禀浣炘两争获弯埔谘峙馏鼐鹄回初宇胆卜柄躁蒜呗酮加误废昏占悸菇窑腑氟将楚赢鞋拦喉逅讦吁桀感责肯怡煌擅雇机牒帚第境砍吐俄劈殴炯狒荔性野钢唐札秉泌颐痰洱球预欧悠骤芷酥缪剌窖式具届盾陌裸缮扉剽薮把智禁跃澄锵莓嵩篡蔻被压苍侵仓贾辕缅沬捂老系脱丹匪逗骇朕驭锾公青渐鑑宵寓巍蟋辇苳龙贵仙泽钮咚糗濒贮夤程顺泪薪岗璞扛剔妲璐论负触逝荡烫杏局盥恚及魔途彦卸铅茁钍莞沝别适财后旨啸琵肋阖氦给哇箱召粽炳礁噩筏颚听测厌吕贸屿秽佢炖遢水慢籍碧舌竖岔揖纭渤重怀冰晨历惶僻圳雩舀体懂涛辨叮仕焊芜涧猕做史订植咒挪嗡亵筐碉校配哭痴钥栅诵崭藕呣里呜稳瑰苹迄瞌踅垓矬常味析钓祭顷捌蜻垛菈东亦杰轩屈窄遁坞齁氰风医坚勤陋鸥赃绫鐽韭您迎桥珠雀鲢涡冶馅帘湾舞懒浓睹郊琮惦芮谒啦恋贤悟媚倩卯梧菠噤见细丝磨娜兜锯罣绥蓑解灌露剪诱茧扔殆躄蹼等甲森逼衷磊苏兀谆棹部帝危玄菁抒邹讼琅焢原句占暖殿夷莅臼汨拧月属茶躲撕绰隘踮鮭臾美灵惯洛蠢溯蹋炙啜疝先评尘症惟拙湛雌晤蛭管骑布挡嚣僚昼啧惬捀区宜爸敝踊芙岫褒苞烊错败阶碍跨杖蛰竺毗绁音左夏亨膀溃桩匈倏衹否追谊逊筒凶藐葳哮邈啊狂瓶蜜纹鸽汲旱伎踽找敢哩盼乳妒禄骰杞尻网春惨姆仗沌皂阉歛淙乐狗械赋轴祺濑甭荃銂让际隐彬撤呐绒欣呷嘹通遇丰壁潭卦耽霏麴夆入族旅缴佛聆粪酪糜涪期群椰捷桂栖粤雍旳肓选痛亡乏愤蝇卤饪绯颳较右汽戒捧佮曜勋饯庖四康贝憾袖唾懋煦颦鸢场佳娘滴埃汇咎漓煇炤由杨寒桑壹楣痘娴荀跺书木遭菲赫匠聂揪悱愍它病吹嫌谦蛛垢囝鸾啷快戏暑愉汇悼瞳婵亩讴从项珍爬魏舜闵佼龊壑欢抓零恼粹耿睿玟仞辘数徵刊删傅瞄跤荤愫胛表善邮叹寮芋鉴俘灶绛怎官村抵猴瞒躬癖栩匾至护乃棚衰竭斟瞋浬臊立博予摘辜茵淇咄靦壅内补赖蒋恳吼莒幢坍睇合石摇箭桶苛毯迂嗖忉目尔纳夕吋浸幸蓊冽刈望营烟翁衫拯骋疹偌蹙认历伦牲瞬克岱儸巿泵几只尾迹冻豆庐桔蒨珣社按狼勉猎沛殃讹隋孃告妹浮莱琼掠橄籐劾畦更里骨洁卿廊恤眯裱蠋版编杯贪戚凸叽猖蜃戍度岁隔恰卓搅鳞泄蚌蝎考择洪曰殖俺蒙凿吆羡喜温织侨泼酌芥咻毘兀头守询沧譬倡榄晏鳍靳难血振咖翰朦楷诬钏殁光领忽唷刮蕉硫漪潦伕买寻索扣斌暱苔辫钵蹒今田惠采枉焕麒蔺嗙佚身养峰奔梁掏椎症龈囱许谓席泳庞蝉禹妾柒嘤弟居喵迹闽焰喙琇娼趺若异胡涯宅狄厘蜓脕贀算雨租夺麟绳袅烽徛脩记止款抄宰惰亥舔倔砾代跳扰疗梭芽倌娣唏臬统君企署纠裹吭汶黴罄处烂刺誓丛宛诃诏碾艋完优芳盃雕御裔侈瞰邬号封鼠骚澳赎梓膺蝗掣接拜折翼毙燥蓦渚魇钨言恶频屠颖滔岩槌譁缭政啥冒咪腔贬帜鞘钿糟玩浪痴雾伫悍瓣噬悻撬师核阴涉躺袂狡咐螫噪字聊哲锺划坟惕璀唧矕并急针踢寺颉蒙肪觑哆男状伊谋炼啤怯羚箩脍计陆寂牺胃押嫩羿窠粼谁激嘴焦昂尴龚葫薏孑山模倚涵勋颤嚎箔踱氐张攻霸础骄钝豚庇浯嗄党忙扬绕卑腥埠俪腆痉每良沉俱蚂缔暸嘱烸赣且剧悔霹墓粮唆颅睫揩结牛虫坜冥哑妃玺谧芊改垒菜唬妄槟瓢褐舫昝非增距氏董簿蹄擂瘪蹑星维复彻淋斧厮遑晌鼬连静鼓吝卢肿讥萦埵甥哈阵摩曼偿纶啃罹乒拄建抱郑寿姻僵琶粘刽荧放势庄粉砸齣愿栗娉狰直严副廉践辖噱钊捻鲛转词页炎殷蹲狷彪谟躂报亚烧祸润敷搪瘀锄謢活夫弱耗铜喘氢蛾閤趐设签暂炮盲扎橙馁屹陛变悲剩啡扎酿咆洹哽詘指密豆肚驳佑靡谕蜿苹气幕探贡湿肖砌胚逄拺研毒耐鼻凑愈筷卉姗靼陈厂祖挖炒隧兑拇獗愔试爽遍貌尿嗜溼炽帑捩西缘萧捐穴檬呸睦蹶硐五店握融蟑迳镀鲨桧稹希吴愁筋拓碌踹碴鼾淩取兰龟云诡襟冢辟陲顸神睡哀稣谬凋祟漱窿桎化致发捡淫圭懈窒箇刎物江延饱荡寇术惺呆榭王宿库铃鼎污搓谲蝌蠕战翻隆雳斩哨攸勦砺埂近香盟鸣尧倪橡迺蛟迵世蛮傻奉伪筠膛臀桢罡受警眉燃饿桦俞痪匝颢义控固饰驰诈祉褔夯圜反赵秘绘蚊姜冀渠乓赁单冷卷黎瘟旬炊弋偬墬死威搭卷肢秃瓷咸谏纔任微昭恢挫脂遐狸弭刨跟坐宁瞧槽噢揽吽俸筊便周托茫扶撼鹭痔烨彊空宗辩幅兆衅茄霭弼筌林普覆迪僧庚蜢轼磺葄士登吵柳昧炫塘姥捆蹊台母耳瑜螂谭郡璁磐壼却络閒矛匹惭韬钙荏欉北午拨吊芝涩挟漾吒谖队恐沈侯奸崔牟跛崁胫功套升玛聘贷糙翎泱宕必巴胖撑眷胡阎磷谑珪声杂丁薄熙晒旻嗳洼椆写创妙敦猩琉赘吩嵌揶平旧残挤癢捏霆敕栓蓼影辑违墨帖绮呎氮踵赀业幸稍琪贫膝炭鲍鞦屄金剑媒凌贿拭霄俟酯觎档亮忧侧扑暗媳婿钾鹧片述销枫笼醋瘤尪茸雕讨堂恩嗨丘膨猿谚弛掴色酒颜梯颠杠颺恺葯賸容丽船梁讶鑫煚裴萏扈央牌奈廷玮瀑铠汞滢淬妳仔映儒尹喃蝠剿玠贲向脚井咬詗剖钜瞥鹬蝣市突拼岚柱袜苓氯钲綑则搞屋览袁逾傀桨跻潸员父乘兔漆涅烬仝嬷瘐兴俊京怖毋扳墅瀛蚪玎利暴藉稿辣惘璇骸鳅辍强防洞齿棍凳困钳燊赈白吉川狱矩呃愣镕捱鸲价礼宪爷佐掘恬靓狩嘀安素拟迈澡捍嫉漩骼昃呵招寝闷渊榔琐攘掬婬特草塞乔痞窍嫂垣酝囿思周倍姿矮蜗淼荻祀坳叫房户踪戈旷梳咯琛滮总餐摆宾勃梵憎篑獭蔘办虑桌家吞暇搂茗箝饨保充域弘肆稻藻桓菡雹花府劳韵抖柠酵浒隹畀议背赚岭咳抉屉桠邝渭传典皇咦亭辗陡珀楔掔元仁逃裤淘蔚摺痠缱綩求漫鸿壳穗钩箫靴诒胝份景横孝黏卜飨咀婶搾件绍牙仇冈莺桐谷擘軂持诸拖誉歧匡蚱矗愠觊万琴齐妮屑蜘曦瘴釆崽未忆农惧拢祯璧璟稔沓究援滚促潇哔偈籽槭褛决尤障驶谐窟蹦晒摃衮投缺搬疼遣亟昶沥帷傩哪扁奶凶诊谛咙弩黉虌喔骂乌粗祈溢铮洸镰嗲笑纯了耍霜黛嗤婪鼹柰猫惜松糕熬晦戌翊芎鏖组授戴仲饶伶屌背埤崴独皮谱裂闯逮耘俑邢濠级松酷吟婉傍裳磕呓鶩走委棋陀致葱啾暐缥忒支湖吓赌雁刁嵘撩骛揄曾诚摸爵觅堤胺峥铀挛标麻额哉讽恍笃鹊偃缰流置瓜亏膜匣烹昕闾锉竹靠役锅挣谍巩寐恫筵兄继怨刷斤禧厝徙瞿鸪阿判染旭帆轿疚遴蟒糠室益迫晴铺耸鸶濯淦礴卡波醉蝶凄瀚汹堉湮亳马姐锁阔瑟斐蔷跋涤幔共既震洩艇忿沐陨琥宓需射床顽壶泓咽丕轧瓒海欲闹牧苑拐烙簇槙陕口刻佩契悬驴畸鹂忝腱门堆牠轰詹罕讳笋崧誏般释徐羞诠沫揍鬓诌忾线含尺拾滤绽曙竑飒鳌语承干锦掰刃铐绎喋玷命退潮逆稚窈朔镍舶谗观莫帽堕辰渝涓阕箕鬟视刘盛夹募仄睬燿墩栲朋昨孙枝懿瑛矶胥哒篓联旁屁瓦慨葵岐蚓晾旌参纪净舟哼噜凄嗔砷幄格赶凯悦汁绣鲫嬴濡翳黄制撞惹佬奕楞榷猾棻钱尚迴疏纤窥鲤尸阂荞修艺损锐肃浏荆蜍韆靛失肉伙翘遨隶偕夙琍铛儿律牵哎渔蔽徜睐宦唅住铁厉综恕仟饥蚯樕轭八奏惑纲蝴敛肮谩鲷壕脑树羊扇垫丞蔼璜佞褟板毛冬驻昱诘辙湄叟羌吃罪桃屏竿鳖恁鳗团撂另笔舰堪缝疤霈棕沅犷换彩眠弥蹈膏诛笺疡讫即注伍贯鞭锥鞠垚啬洵象归溪愚仆窕茉蛊眈锭料弹飘抬豫皱煜讷肴髻录虎泰喂岩晰傭鸵豨齰拿卫宋靖辐晖嗓痹囤胼专刀圈狠歹舅酹殉裆桹远皆竞饼甄孰昙墟蕨砝速键闪凝斑煽铨旄胱涔基售纵邻淹姚艳檀愎仃帮块崇擦崎钞绷竣稼黔形险滑滋骏袱峨熹嵋昂确荣乙坤薰绊揉沂瑙涸候播俗蛙婷焚珈峭稷婀装施浅灾宠芦鹃葾忖搀孩铭莲莎棵咸诲拈荟梏备罗紫毅弓沮臆隍妩蛔歌汉沟卒犬呕焰鞑嚏偆界赏旋汝涂瞪隽嗅箴纂除欣摄征刹淳熔佯绻堀南升聪赠郁丐堇蚣湍倬器叶毁斗坎茹韧躏爰晟画萤庭抛煎盘扒雇颔紘诉载麦秦螺菱憨乩痧锒差嘿描辱遮篠舵麓戕琱讲弄妨涂枯涕肛酗绢玹类钟勒披台衬戊寅嗝凊英付仪允昔蚀坝洒褓寤案寄陪侦瘾溉抠媲梆鲔带鬼榜欲蒂瑄骷瞩晞囥久哦板夥坠翟碘钡锢珞乎灯慕朗唔怠鞍诽剁蚜掉呆耀笛瞎钰冕拗慑豋迷洋献劫筝躯榨朴嗟搵量嘻审魅唇肺肘罔泷倨引布蟹钦表掷羔螳诤皕整磁巷慰吁丑哺撮暝戡似荐谅荷冤奢霓睽帼迤耶检姊挺祷荫巳渍牴埼奇派逐矣甩靶铲摹琏膑制构踏迅伞纱蚵扪昴儆边妈岸禅酱芸惆搧诩擤型蓝葛迁范佰驹蹂篆纨超贴卧鹿焉峻撷媄攫忻识猪洽秤娇阱稽纾甯蠔虽策寞彭驼哄羹蔗睨熇怪纸邦肩沦肾纺晔缎囍飞暗藤赞碳庄蜕隼蹬毐始巧拳丙沾囡趾惮犁瓯品努阻鹅抚阑吊睭蛆祚运雷蝎痕溶戳豁箍诋蜉赛架面液叠腕褪奚缨骈费享殊涨几菸癸掳睾怼梦宣凭巡蜡凹眨咿婢褊故逢拒烤涌蟾臻渎傥镑班均池贱氧蒐慷霾霁熏权担邪丈弦呱蝙叨琅俚破启航趋娱巾胧邃熏恪验济驱沿皓雏沼稠啻觔眼罢裁滥奴螃舱淮捎鎯满呼翔措颓盯柚骁皿踫念划填么嘎馈抨咩暄弁造伟奥扭趟垄葭岑躅啣军岛函捉揭毓枷聿吃锟精歉镇碗噹犀靥吮宥芍务郭丌炉剥逞硝铳埕蕁留训宽脏垦姨绚癫涣擢服穿颇叔狭穆绞敖怦盹六详枪秘魁樵缆蜈傧听图沙遥腰坊阀讪钣鲥旸收督穹漠盐弥褚滂迸斡舍梅啪翅屎跷砗酉釜痍半顾阅余郝搁嫣刍踯忸读敌锋胶佩隙蒲谙簑轾 |

特殊符号数字字母

1 | 1234567890abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ*()_+-={}[]|/:";'<>?,.~`!@#$%^&‖!¥、。—…‘’“”()〔〕〈〉《》『』〖〗「」【】 |

基本上满足需求,可以自己CTRL+F任意查一个你想到的字,基本上都会有在内。