随着互联网的发展,网站的访问速度越来越成为用户体验的关键因素之一。如果一个网站加载缓慢,不仅会导致用户流失,还可能影响到搜索引擎排名,从而影响到网站的整体表现。因此,如何提高网站的加载速度成为了每个网站运营者必须考虑的重要问题。

而CDN(ContentDeliveryNetwork,内容分发网络)加速技术,正是为了解决这一问题应运而生的。CDN加速,简单来说,就是通过将网站的内容分发到全球各地的服务器节点,确保用户访问时可以就近获取数据,从而大大提高网站的加载速度。

一、什么是CDN加速?

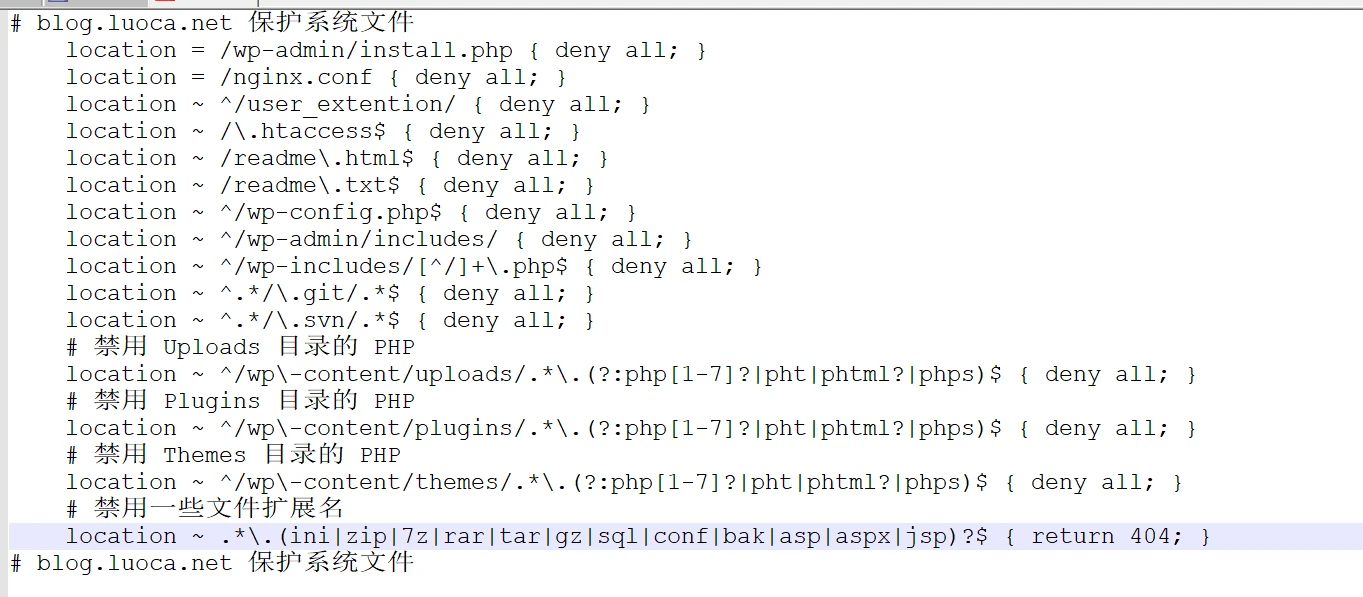

CDN加速是一种通过在全球范围内布置多个缓存服务器,将网站的静态资源(如图片、CSS文件、JavaScript文件等)存储到这些服务器上。当用户访问网站时,CDN会根据用户的地理位置,将请求引导到距离用户最近的缓存服务器,从而快速响应用户的请求,减少数据传输的延迟,提升加载速度。

可以想象,当一个网站没有CDN加速时,所有用户的请求都会集中到一个主服务器上,无论他们身处世界的哪个角落。这样一来,用户离服务器较远时,数据的传输距离就会变得非常长,导致网站的加载时间变慢,影响用户体验。而借助CDN加速,网站的资源可以被缓存到不同地区的服务器上,用户请求的内容就可以从距离最近的节点获取,大大减少了访问的延迟。

二、CDN加速的工作原理

CDN加速的核心原理就是“就近原则”。具体来说,CDN系统会将网站的静态内容(如图片、视频、CSS、JS文件等)缓存在多个分布式的服务器节点上。当用户发出请求时,CDN会根据用户的IP地址,选择离用户最近的服务器节点来响应请求。通过这种方式,CDN不仅能够提升加载速度,还能减少服务器的压力,提高网站的稳定性和抗压能力。

CDN的工作流程一般分为以下几个步骤:

缓存内容分发:当网站的静态内容首次请求时,CDN会将这些内容存储到缓存服务器上,并根据访问的频率进行智能调度,保持热门内容在多个节点中更新。

用户请求:当用户访问网站时,CDN根据用户的IP地址判断其地理位置,并将请求路由到距离用户最近的缓存节点。

数据传输:CDN节点将缓存的静态资源直接返回给用户。如果该节点没有缓存内容,CDN会向源服务器请求获取最新数据,并将其缓存至节点,供后续用户访问时使用。

通过这种分布式缓存机制,CDN能够实现网站加速、减少带宽负载,同时保障网站在高流量情况下的稳定性。

三、CDN加速的优势

提升网站访问速度:通过将内容分发到多个地理位置的节点,CDN能确保用户从最近的节点获取数据,减少加载时间。无论用户位于哪个地方,都会获得接近即时的响应速度。

降低服务器负载:CDN通过缓存静态资源,减轻了源服务器的压力,避免了大量用户同时请求源服务器所带来的负担。源服务器可以专注于处理动态请求,提高整体性能。

提高网站稳定性和可用性:CDN可以根据服务器节点的健康状况进行自动调度,当某一节点出现问题时,流量会自动切换到其他节点,确保网站的稳定运行。

增强抗DDoS攻击能力:由于CDN将流量分散到全球多个节点,DDoS(分布式拒绝服务攻击)难以集中攻击一个单一的服务器。这样一来,网站在面对大规模攻击时能够更好地分散流量,保持正常访问。

提高SEO排名:搜索引擎越来越重视网站的加载速度,CDN加速能够显著提升网站的响应速度,这对提升SEO排名大有帮助。而较快的加载速度也能提高用户的访问体验,降低跳出率,从而有助于网站的长期发展。

四、CDN加速适用场景

CDN加速不仅适用于大规模的企业网站,实际上,各类网站都能从中受益。特别是以下几类场景:

电商平台:电商网站通常需要处理大量的图片、视频和商品信息。CDN加速能够确保用户快速浏览商品页面,提升购物体验,从而促进转化率。

媒体网站:新闻网站、视频平台等流量较大且内容更新频繁的网站,借助CDN能够提高网站的稳定性,确保用户在访问时不会因流量高峰而导致加载缓慢。

全球化网站:对于面向全球用户的网站,CDN加速是必不可少的。通过全球节点的分布,网站能够提供快速、稳定的访问体验,吸引更多国际用户。

游戏行业:游戏的客户端和服务器往往需要大量的静态资源(如贴图、音效文件等),CDN加速能够提升玩家的加载速度,减少卡顿现象,增强游戏体验。

五、如何选择合适的CDN服务商?

尽管市场上有许多CDN服务商,但如何选择一个适合自己的网站的CDN加速服务商,依然是一个需要谨慎考虑的问题。以下是一些选择CDN服务商时需要考虑的因素:

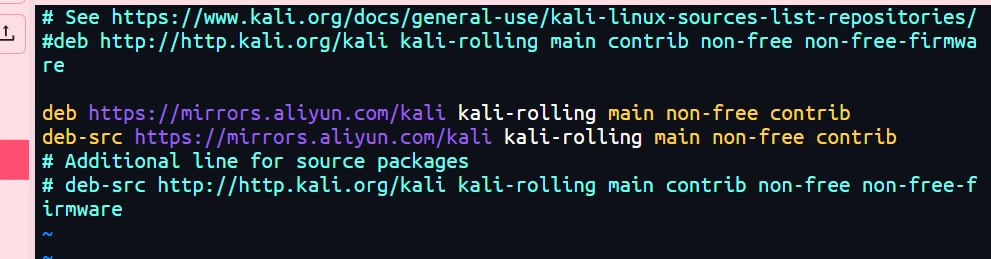

网络覆盖范围:CDN的效果取决于其节点的覆盖范围。选择一个拥有全球或至少覆盖目标市场的CDN服务商,可以确保用户在任何地方都能获得快速的访问速度。

稳定性与可靠性:CDN服务商的节点是否稳定,能够有效应对高并发流量,保障网站的正常运行至关重要。企业在选择时应参考服务商的技术支持、历史表现以及客户口碑。

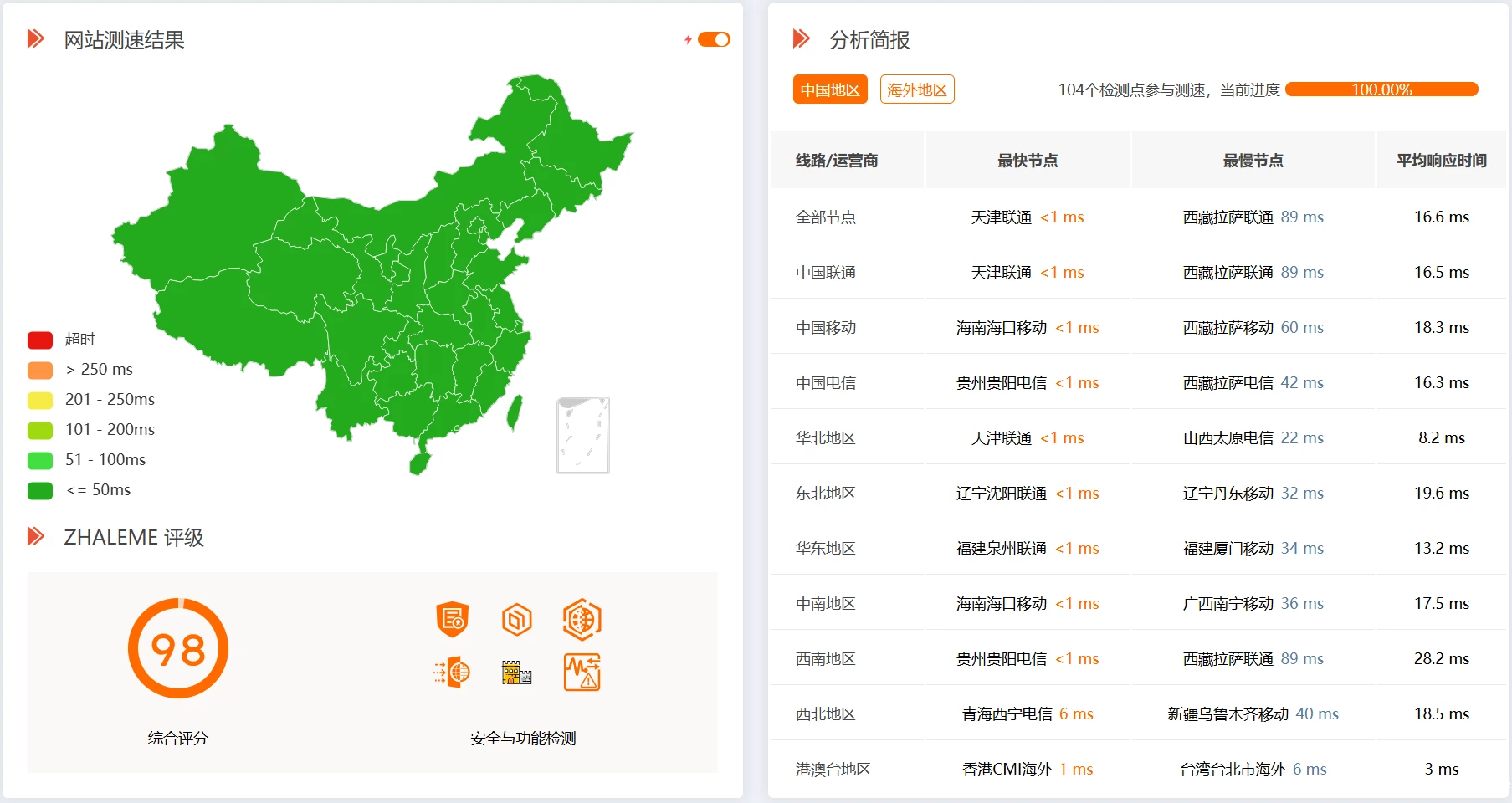

安全性:现代CDN不仅提供加速服务,还应具备基本的安全防护能力。例如,抗DDoS攻击、HTTPS加密、数据防泄露等功能,这些能够有效保障网站的安全。

定制化服务:不同的网站对CDN加速的需求不同,有的可能更注重图片加速,有的可能需要视频流的优化。因此,选择能够提供灵活定制服务的CDN商,会更好地满足不同业务场景的需求。

成本与性价比:CDN服务通常是按流量和带宽收费的,因此在选择时需要综合考虑成本。尽量选择性价比高的服务商,以达到最佳的加速效果。

六、总结

CDN加速已经不再是大型网站的专属技术,而是任何希望提升用户体验、加快网站加载速度的网站运营者的必备工具。通过CDN加速,网站能够在全球范围内提供快速、稳定的访问体验,减少服务器负载,提高安全性,并促进SEO排名。无论是电商平台、媒体网站,还是全球化应用,CDN加速都能发挥重要作用。

选择一个合适的CDN服务商,合理部署CDN加速,不仅能显著提升网站性能,还能在激烈的市场竞争中脱颖而出。如果你还没有采用CDN加速技术,现在正是时候,加入CDN加速的行列,让你的用户体验更上一层楼!

推荐CDN:

11月2日

11月2日

![图片[1]-新锐博客](https://www.xrbk.cn/wp-content/uploads/3fec49378742764d55b0cf9af3df7c3a.webp)

![图片[2]-新锐博客](https://www.xrbk.cn/wp-content/uploads/79ff2ae53401e105e7a0a654c1306057.webp)

![图片[1]-新锐博客](https://www.xrbk.cn/wp-content/uploads/a546c3297c81dcf1bfeb5956424876da.webp)

![图片[1]-新锐博客](https://www.xrbk.cn/wp-content/uploads/64b0ba734d8b46240f338718affac266.webp)

![图片[1]-新锐博客](https://www.xrbk.cn/wp-content/uploads/e98ac31c0c6a05f07109090d276c868d.webp)

![图片[2]-新锐博客](https://www.xrbk.cn/wp-content/uploads/521fac6233bda93c4d40d877709e250d.webp)